Rozpoczynając prowadzenie sklepu internetowego czy budując witrynę dla swojej firmy potrzebujesz domeny oraz hostingu. Inwestując w te narzędzia dowiadujesz się, że potrzebujesz również certyfikatu SSL. Analizując ofertę dostępnych certyfikatów SSL, widzisz, że jednym z elementów oferty jest gwarancja wystawcy.

Historia przedstawiona w artykule pokaże Ci, że warta miliony złotych gwarancja certyfikatu SSL pomoże Ci w odbudowie poniesionych strat (o ile tylko spotka Cię taka sytuacja).

Co oznacza gwarancja wystawcy certyfikatu SSL? W jakiej sytuacji brać ją pod uwagę? Dlaczego gwarancje wystawców są odmienne przy różnych certyfikatach? Na te pytania odpowiadamy w artykule.

Czym jest certyfikat SSL?

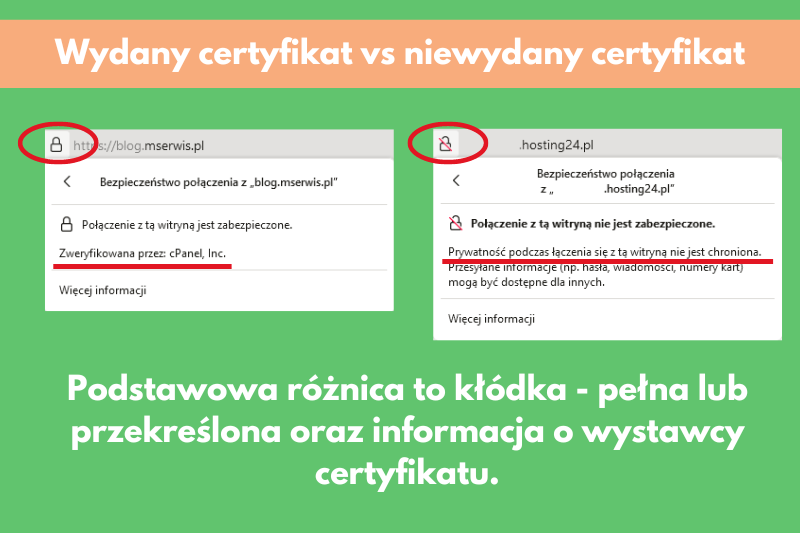

Certyfikat SSL to protokół, który zabezpiecza połączenie na linii klient – serwer. Ma za zadanie szyfrować przesyłane dane (np. numery kart płatniczych czy dane logowania). Dzięki temu osoby trzecie nie mają do nich dostępu. Bez certyfikatu SSL podsłuchanie kanału przesyłania danych jest dużo prostsze. Szerzej działanie certyfikatów SSL opisaliśmy w artykule dotyczącym wyboru certyfikatu SSL i jego weryfikacji.

W 2023 roku posiadanie certyfikatu SSL to standard, dlatego zachęcamy do zakupu. Jeśli masz jakiekolwiek pytania, skontaktuj się z nami! Dział Obsługi Klienta jest gotowy do odpowiedzenia na najbardziej skomplikowane pytania.

Czym jest gwarancja wystawcy certyfikatu SSL?

Gwarancja wystawcy certyfikatu SSL to jedna ze składowych oferty certyfikatu. Dlaczego jednak wystawca zakłada gwarancję, skoro certyfikaty SSL wydają się nie do złamania? Zobaczmy czym i po co jest gwarancja certyfikatu SSL.

Kupując certyfikat SSL macie na celu zwiększenie bezpieczeństwa: swojego i swoich klientów. Certyfikat SSL przecież zabezpiecza dane Waszych klientów, a Wam daje poczucie spokoju. Gdyby go nie było, ryzyko, że dane wyciekną, są spore. Za tym idzie gniew oraz utrata zaufania klientów, ogrom reklamacji, starty liczone są w tysiącach złotych i wiele innych, rujnujących firmę konsekwencji.

A co w przypadku, gdy masz zainstalowany certyfikat SSL, ale dochodzi do wycieku danych? Zostajesz z biznesem bez klientów, zadłużonym i zatowarowanym? Właśnie po to jest gwarancja wystawcy certyfikatu SSL.

W jakich przypadkach dochodzi do uruchomienia gwarancji certyfikatu SSL?

Gwarancja certyfikatu SSL i wypłata środków najczęściej ma miejsce:

- Gdy certyfikat SSL jest błędnie wydany. Wina w tej sytuacji leży po stronie wystawcy.

- Nastąpiła awaria protokołu SSL.

Skorzystanie z gwarancji jest możliwe wyłącznie w tych dwóch wypadkach. Zauważ, że wina szkód leży po stronie wystawcy. Dlaczego? Ponieważ jako nabywca nie miałeś nic wspólnego z naruszeniem procesu wydania certyfikatu SSL.

Gwarancja a rodzaj certyfikatu SSL

Wysokość wypłacanych środków zaczyna się od:

- przeważnie 10 000 dolarów w przypadku certyfikatów DV (Domain Validation). Są to certyfikaty wydawane na podstawie weryfikacji praw do domeny. Przykładem takiego certyfikatu są RapidSSL czy Sectigo (Comodo) Positive SSL.

- od 250 000 dolarów do 500 000 dolarów w przypadku certyfikatów OV (Organization Validation). W tym przypadku weryfikowane są dane podmiotu oraz prawa do zarządzania domeną. Przykłady tych certyfikatów to True BusinessID®lub True BusinessID® Wildcard.

- od 500 000 dolarów do nawet 1 750 000 w przypadku certyfikatów EV (Extended Validation). Przykładem certyfikatu o rozszerzonej walidacji jest True BusinessID® with EV.

Zauważ, że 1 750 000 dolarów to naprawdę spora kwota. Wystawca wypłaca ją w przypadku złamania zasad wydania certyfikatu SSL lub awarii protokołu. Wystawcy oferują tak wysokie sumy ze względu na pewność i gwarancję swoich działań. Dlaczego kwoty te są coraz wyższe, im bardziej złożone jest wydanie certyfikatu SSL? Ma to związek z wystąpieniem czynnika ludzkiego w przypadku certyfikatów OV oraz EV.

Certyfikaty DV są wydawane automatycznie, gdy tylko klikniesz link potwierdzający prawa do zarządzania domeną. W przypadku certyfikatów typu OV oraz EV w procesie ich wydawania udział biorą konsultanci. Weryfikują istnienie podmiotu oraz telefonują, potwierdzając chęć wydania certyfikatu SSL.

Kiedy gwarancja certyfikatu SSL nie ma zastosowania?

Wielkie pieniądze mogą kusić, więc zapewne zastanawiasz się, czy istnieją jakieś wyjątki od reguły. Niestety nie. Certyfikat SSL szyfruje dane i chroni je podczas przesyłania. Niestety gwarancja nie będzie miała zastosowania gdy:

- Posiadasz nieaktualne oprogramowanie i dochodzi do ataku hakerskiego. W wyniku takiego ataku dane klientów wyciekają, mimo posiadanego certyfikatu SSL. W tym wypadku wina leży po stronie dziurawego oprogramowania, a nie działającego certyfikatu SSL. Zachęcamy Was do zapoznania się z artykułem: Jak działają hakerzy i skąd mają Twoje dane? Dzięki niemu zwiększysz poziom zabezpieczeń Twojej strony oraz świadomość dotyczącą bezpiecznego korzystania z sieci.

- Kolejny przypadek to wyciek danych, gdy certyfikat SSL nie jest zainstalowany. Instalacja certyfikatu po zakupie jest jednym z końcowych elementów ich wydawania. Zdarzają się sytuacje, gdy certyfikat po zakupie niestety nie jest zainstalowany na serwerze. Na naszej stronie krok po kroku pokazujemy instalację certyfikatu SSL. W każdej chwili możesz się również z nami skontaktować i otrzymać niezbędną pomoc.

Czy w takim razie ktokolwiek i kiedykolwiek skorzystał z gwarancji? Okazuje się, że Internet rzeczywiście nie zapomina i w 2011 roku miała miejsce pewna niebezpieczna sytuacja.

Jak DigiNotar zmieniło bezpieczeństwo w Internecie

Tak jak wspominaliśmy, certyfikaty SSL odpowiadają za bezpieczne połączenie klienta z serwerem. Obecnie na rynku istnieje około 100 firm wydających certyfikaty SSL, które nazywa się urzędami certyfikacji. Są to podmioty, które po spełnieniu określonych i dość restrykcyjnych warunków mają możliwość wydawania certyfikatów SSL. To podmioty, których certyfikaty są akceptowane przez przeglądarki. Dzięki takiemu porozumieniu obok zabezpieczonego adresu WWW widzimy kłódkę. W latach 1998 – 2011 firma DigiNotar była jedną z takich firm. Co się zatem stało, że od ponad dekady nie uświadczamy jej działalności?

Surowe procedury

Warto zacząć od restrykcyjnych procedur, które obowiązywały w DigiNotar. Administratorzy podzielili sieci komputerowe na kilka części, by dostęp do nich w razie ataku był utrudniony. Zgodnie z zasadami, wnioski o wydanie certyfikatów SSL były zatwierdzane przez dwóch pracowników wystawcy. By móc wystawić certyfikat, pracownik posługiwał się fizyczną kartą, którą wkładał do komputera.

Wydawanie certyfikatów odbywało się w pomieszczeniu, które było chronione dostępem na odcisk dłoni. Do niego pracownik musiał wprowadzić prawidłowy kod. Do pomieszczenia można się było dostać przez parę drzwi. Tworzyły one śluzę i można było je otworzyć wyłącznie za pomocą kart elektronicznych. To pokazuje, że DigiNotar traktowało bezpieczeństwo na najwyższym poziomie.

Mleko się rozlało

Historia, która mrozi krew w żyłach, zaczyna się w czerwcu 2011 roku. Jeden z pracowników postanawia na swoich serwerach uruchomić nieznane oprogramowanie. To z kolei staje się furtką i zaproszeniem do zapoznania się z infrastrukturą sieci DigiNotar. I tak 10 lipca 2011 roku nieuchwytnemu hakerowi udaje się wydać pierwszy, fałszywy certyfikat SSL. Jak pokazała analiza, do końca lata 2011 roku zostało wydanych 531 fałszywych certyfikatów SSL. Co w tym wypadku oznacza fałszywość?

Jak już wiecie, certyfikat SSL zabezpiecza połączenie na linii klient – serwer. Gdy certyfikat jest wydany świadomie przez hakera, to oznacza nieograniczony dostęp do wszystkich przesyłanych danych. Haker ma dostęp do kluczy, które zabezpieczają i potwierdzają wydane certyfikaty. W tej sytuacji ich znajomość bez żadnych przeszkód pozwalała hakerom na przechwytywanie przesyłanych informacji. Serwisy, których dane były podsłuchiwane to m.in.: microsoft.com, mossad.gov.il i cia.gov.

19 lipca 20211 roku DigiNotar odkryło włamanie do swojej infrastruktury, natomiast nie ujawniło tego faktu. Wewnętrzna kontrola i dochodzenie DigiNotar spowodowało unieważnienie wielu fałszywie wydanych certyfikatów. Zaledwie 11 dni później wystawca wewnętrznie uznał problem za rozwiązany. Skutki tej decyzji odczuł dużo, dużo później.

Man in the middle, czyli człowiek w cieniu

Latem 27 sierpnia 2011 irańscy użytkownicy poczty Gmail niestety nie mogą się połączyć ze swoim kontem. Jednemu z nich udało się to za pomocą prywatnej sieci, która ukrywała jego położenie. Użytkownik o loginie “alibo” umieścił na forum Google prośbę o wyjaśnienie tego problemu. Google odpowiedziało kilka dni później z oświadczeniem, którego nikt się nie spodziewał.

Śledztwo w tej sprawie ujawniło, że brak możliwości zalogowania się był spowodowany próbą ataku hakerskiego. Konkretnie: atakiem typu man-in-the-middle. Miał on na celu przechwycenie przesyłanych informacji bez wiedzy ofiar. Celem miało być prawie 300 tysięcy irańskich użytkowników Gmaila. W jaki sposób udało się przeprowadzić atak?

Przy kolejnej próbie Internauci nieświadomie byli przekierowywani do stron, które wyglądały podobnie do serwisu Gmail. Certyfikat SSL nie budził podejrzeń, bo był wydany dla Google przez DigiNotar. Problem jednak leżał w jego prawdziwości. W ten sposób z 298 140 adresów IP próbowało się połączyć wiele osób. Spośród nich, 95% to Irańczycy. Celem był oczywiście dostęp do poczty i możliwość jej odczytania. Nigdy nie udało się jednoznacznie określić, kto był odpowiedzialny za atak. W wielu publikacjach pojawia się informacja, że odpowiedzialny jest rząd Iranu. DigiNotar zbyt szybko uznał, że wewnętrzny audyt wystarczył i umknął mu certyfikat SSL wydany dla Google.

Dużo później, gdy holenderski rząd przejmuje DigiNotar i zleca badanie przyczyn firmie Fox-IT. Hans Hoogstraaten, który prowadził śledztwo, stwierdził: „To, co mnie zszokowało, to moment, kiedy uświadomiłem sobie, jaki to [atak – przypis autorki] miał wpływ na Irańczyków. W tamtym czasie ludzie byli… zabijani za posiadanie odmiennej opinii. Hakerzy (prawdopodobnie państwo) mieli dostęp do ponad 300 tysięcy kont Gmail. Uświadomienie sobie, że… ochrona małej firmy w Holandii (mogła) odegrać rolę w zabijaniu czy też torturowaniu ludzi, naprawdę mnie zszokowało.„

Nie ma tego złego, co by na dobre nie wyszło

Atak się powiódł, ale w tylko pewnym zakresie. DigiNotar jako zaufany wystawca był uznany przez większość powszechnie znanych przeglądarek. W tym również Google Chrome, które w 2011 roku uznało DigiNotar za partnera godnego zaufania. Przeszkodą w ataku były jednak dodatkowe procedury wewnętrzne przeglądarki Google Chrome. Google dokładnie wiedziało, dla jakich domen zostały wydane certyfikaty i od kogo je kupiło. I te certyfikaty były oznaczone w Google Chrome. Dzięki temu przy próbie ataku, użytkownik o loginie “alibo” nie został przekierowany na stronę. Dostęp do niej został zablokowany przez przeglądarkę.

Wydanie skompromitowanego certyfikatu SSL miało ogromny wpływ na to, jak później ukształtował się rynek. Wszystkie przeglądarki na rynku zmuszone były zaprzestać „ufać” certyfikatom wydanym przez DigiNotar. „Właściwie musieliśmy wydać nową aktualizację Firefoxa, ponieważ informacje o kluczu pośrednim CA były głęboko zakodowane w przeglądarce.” – wspomina Richard Barnes, szef bezpieczeństwa Firefoxa. Inicjatywą Google, która powstała po incydencie, to projekt Certificate Transparency ( z ang. Transparentność Certyfikatu). Pozwala on właścicielom domen upewnić się, że bez ich wiedzy nie zostały wydane certyfikaty SSL. Chcąc zachęcić wystawców do rejestrowania certyfikatów, Google ogłosiło, że od 2015 nie będzie już wyświetlać zielonego paska adresu w Chrome dla certyfikatów należących do zweryfikowanych firm. Chyba że certyfikaty te zostaną zarejestrowane.

Jak widzicie, ogromny błąd przyczynił się do wielu zmian. Choćby do tego, że certyfikaty stały się powszechne, darmowe i łatwo dostępne. Jest ich więcej na rynku, dla różnych usług i o różnym stopniu weryfikacji. Porównujemy je w ramach artykułu: Darmowe certyfikaty SSL od Sectigo i Let’s Encrypt w ramach AutoSSL. Które lepsze?

DigiNotar należało do VASCO Data Security International, Inc. Gdy okazało się, że wystawca naruszył procedury związane z wydawaniem certyfikatów, zarządzanie firmą przejął rząd holenderski. Zaledwie 3 miesiące po ataku firma ogłosiła bankructwo, a syndyk doprowadził podmiot do likwidacji.

Gwarancja certyfikatu SSL – Twój certyfikat na pewno zostanie wydany

Gwarancja certyfikatu jest tak wysoka nie tylko ze względu na ilość restrykcyjnych procedur. Cena to również część ogromnych kosztów, jakie na ogół występują po złamaniu certyfikatu SSL. W tym konkretnym przypadku nie wiemy niestety, czy ktoś przypłacił ten incydent życiem. Najsłabszym ogniwem w tym całym procesie jest człowiek. Wszak wystarczyło tylko zainteresowanie się tym, skąd pochodzi oprogramowanie, które pracownik postanowił zainstalować na serwerach. Być może koszty związane z istnieniem DigiNotar byłyby dużo, dużo mniejsze niż oferowana gwarancja.

Zachęcamy Cię do wybrania i zakupu certyfikatu SSL. Jak pokazuje historia, inwestycja w certyfikat SSL będzie dużo mniejsza, niż finalne koszty związane z jego brakiem. Wszak każdy certyfikat SSL posiada dołączoną gwarancję wystawcy. W razie ewentualnych problemów, to wystawca wypłaci Ci odszkodowanie.

W MSERWIS.pl i Domeny.tv od kilku lat dbam o jak najlepszy kontakt z klientami. Rozwiązuję ich najprzeróżniejsze problemy i nadzoruję nad systemem zgłoszeń pomocy technicznej. Aktywnie śledzę zmiany dotyczące oferty firmy oraz trendy technologiczne, aby zapewnić klientom jak najlepsze wsparcie.

Zajmuję się obsługą kluczowych klientów, a także jestem odpowiedzialna za marketing wielu produktów. Rozumiem techniczne aspekty swojej branży i potrafię skutecznie komunikować się z interesariuszami z różnych działów.

Komentarze